Recensioni dei lettori

Riepilogo:Il libro “Applied Cryptography” di Bruce Schneier è ampiamente considerato un'introduzione classica e completa alla crittografia. Tuttavia, ha ricevuto recensioni contrastanti per quanto riguarda il contenuto e il formato aggiornati, in particolare per l'edizione Kindle.

Vantaggi:⬤ Introduzione completa a molti argomenti di crittografia, chiara e ben strutturata.

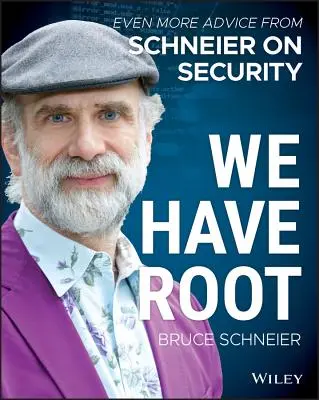

⬤ Autore apprezzato con una solida reputazione nel settore.

⬤ Utile sia per l'insegnamento che per l'apprendimento personale.

⬤ Eccellente per padroneggiare i fondamenti della crittografia.

⬤ Considerato una lettura obbligata per gli sviluppatori e per chi è interessato all'argomento.

⬤ Il libro è considerato obsoleto per quanto riguarda le tecnologie attuali e manca di copertura sui protocolli più recenti come AES.

⬤ Alcuni errori possono confondere i lettori nuovi del settore.

⬤ L'edizione Kindle è criticata per essere quasi inutilizzabile a causa della scarsa formattazione di equazioni e codice.

⬤ Alcuni recensori ritengono che il libro sia eccessivamente costoso per la sua età, paragonandolo a un riconfezionamento di contenuti più vecchi.

(basato su 26 recensioni dei lettori)

Titolo originale:

Applied Cryptography: Protocols, Algorithms and Source Code in C

Contenuto del libro:

Questa edizione per il 20° anniversario, scritta dal più famoso tecnologo della sicurezza del mondo, Bruce Schneier, è il riferimento più definitivo sulla crittografia mai pubblicato e rappresenta l'opera fondamentale sulla crittografia. Le tecniche crittografiche hanno applicazioni che vanno ben oltre gli ovvi usi di codifica e decodifica delle informazioni. Per gli sviluppatori che hanno bisogno di conoscere le funzionalità, come le firme digitali, che dipendono dalle tecniche crittografiche, non esiste una panoramica migliore di Applied Cryptography, il libro definitivo sull'argomento. Bruce Schneier tratta le classi generali di protocolli crittografici e poi le tecniche specifiche, descrivendo in dettaglio il funzionamento interno degli algoritmi crittografici del mondo reale, tra cui il Data Encryption Standard e i crittosistemi a chiave pubblica RSA. Il libro include elenchi di codici sorgente e consigli approfonditi sugli aspetti pratici dell'implementazione della crittografia, come l'importanza di generare numeri veramente casuali e di mantenere sicure le chiavi.

“... la migliore introduzione alla crittografia che abbia mai visto.... Il libro che la National Security Agency voleva non fosse mai pubblicato....” -Wired Magazine.

“... monumentale... affascinante... completo... l'opera definitiva sulla crittografia per i programmatori di computer...”. -Dr. Dobb's Journal.

“... si colloca facilmente tra le più autorevoli nel suo campo”. -PC Magazine.

Il libro spiega come i programmatori e i professionisti delle comunicazioni elettroniche possono usare la crittografia - la tecnica di cifratura e decifrazione dei messaggi - per mantenere la privacy dei dati informatici. Descrive decine di algoritmi di crittografia, fornisce consigli pratici su come implementarli nel software crittografico e mostra come possono essere utilizzati per risolvere i problemi di sicurezza. Il libro mostra ai programmatori che progettano applicazioni informatiche, reti e sistemi di archiviazione come possono integrare la sicurezza nei loro software e sistemi.

Con una nuova introduzione dell'autore, questa edizione premium sarà un ricordo per tutti coloro che sono impegnati nella sicurezza informatica e cibernetica.