Recensioni dei lettori

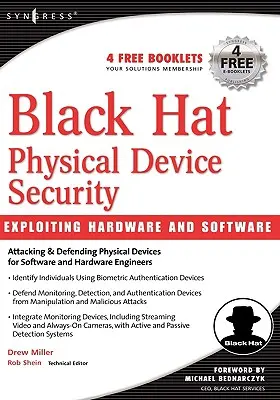

Riepilogo:Il libro si propone di fornire una comprensione più approfondita dei concetti di sicurezza, sfidando le idee sbagliate più comuni e sottolineando l'importanza della fiducia e della convalida nella progettazione della sicurezza. Mentre alcuni recensori trovano informazioni e approfondimenti preziosi, altri criticano il libro per il titolo fuorviante, la scrittura scadente e la mancanza di attenzione agli argomenti di sicurezza hardware fino ai capitoli successivi.

Vantaggi:⬤ Offre ottime informazioni per i professionisti della sicurezza informatica

⬤ fornisce una prospettiva più ampia sulle idee sbagliate in materia di sicurezza

⬤ sottolinea l'importanza della fiducia, della convalida e della riduzione al minimo delle ipotesi in materia di sicurezza

⬤ include discussioni approfondite sui dispositivi di sicurezza, in particolare sui controlli biometrici.

⬤ Non fornisce la copertura prevista per i sistemi di allarme e la sicurezza del controllo degli accessi fisici

⬤ adotta un approccio di alto livello che potrebbe non soddisfare le aspettative dei lettori

⬤ scarsa qualità di scrittura con errori

⬤ manca di struttura logica e di messa a fuoco

⬤ il materiale tecnico rilevante è presentato male e si trova solo verso la fine

⬤ nel complesso, alcuni recensori ritengono che non riesca a insegnare concetti utili in modo efficace.

(basato su 5 recensioni dei lettori)

Titolo originale:

Black Hat Physical Device Security: Exploiting Hardware and Software

Contenuto del libro:

Black Hat, Inc. è il principale fornitore mondiale di formazione, consulenza e conferenze sulla sicurezza. In Black Hat Physical Device Security: Exploiting Hardware and Software, gli esperti di Black Hat illustrano ai lettori i tipi di attacchi che possono essere sferrati a dispositivi fisici come rilevatori di movimento, sistemi di monitoraggio video e a circuito chiuso, sistemi di autenticazione, dispositivi per impronte digitali e vocali, scansioni della retina e altro ancora.

I Black Hat Briefing, che si tengono ogni anno a Las Vegas, Washington DC, Amsterdam e Singapore, mettono continuamente a nudo le maggiori minacce alla sicurezza informatica e forniscono ai leader delle menti IT tecniche di difesa all'avanguardia. Non esistono libri che mostrino ai professionisti della sicurezza e delle reti come proteggere i dispositivi di sicurezza fisica. Questo libro, unico nel suo genere, fornisce istruzioni passo dopo passo per valutare la vulnerabilità di un dispositivo di sicurezza come uno scanner della retina, vedere come potrebbe essere compromesso e adottare misure di protezione. Il libro tratta il dispositivo vero e proprio e il software che lo gestisce. A titolo di esempio, uno scanner di impronte digitali che consente di mantenere l'impronta del pollice dell'ultima persona sul vetro potrebbe essere aggirato premendo un pezzo di caramella "orsetto gommoso" contro il vetro in modo che la scansione funzioni contro l'ultima impronta del pollice utilizzata sul dispositivo. Questo è un semplice esempio di attacco contro un sistema di autenticazione fisica.

⬤ Primo libro di consulenti e formatori di sicurezza di fama mondiale di Black Hat, Inc.

⬤ Primo libro che illustra in dettaglio i metodi per attaccare e difendere i dispositivi di sicurezza fisica.

⬤ Black Hat, Inc. è il principale fornitore mondiale di formazione, consulenza e conferenze sulla sicurezza.